华为采用南科大计算机系本科生的成果封堵手机漏洞

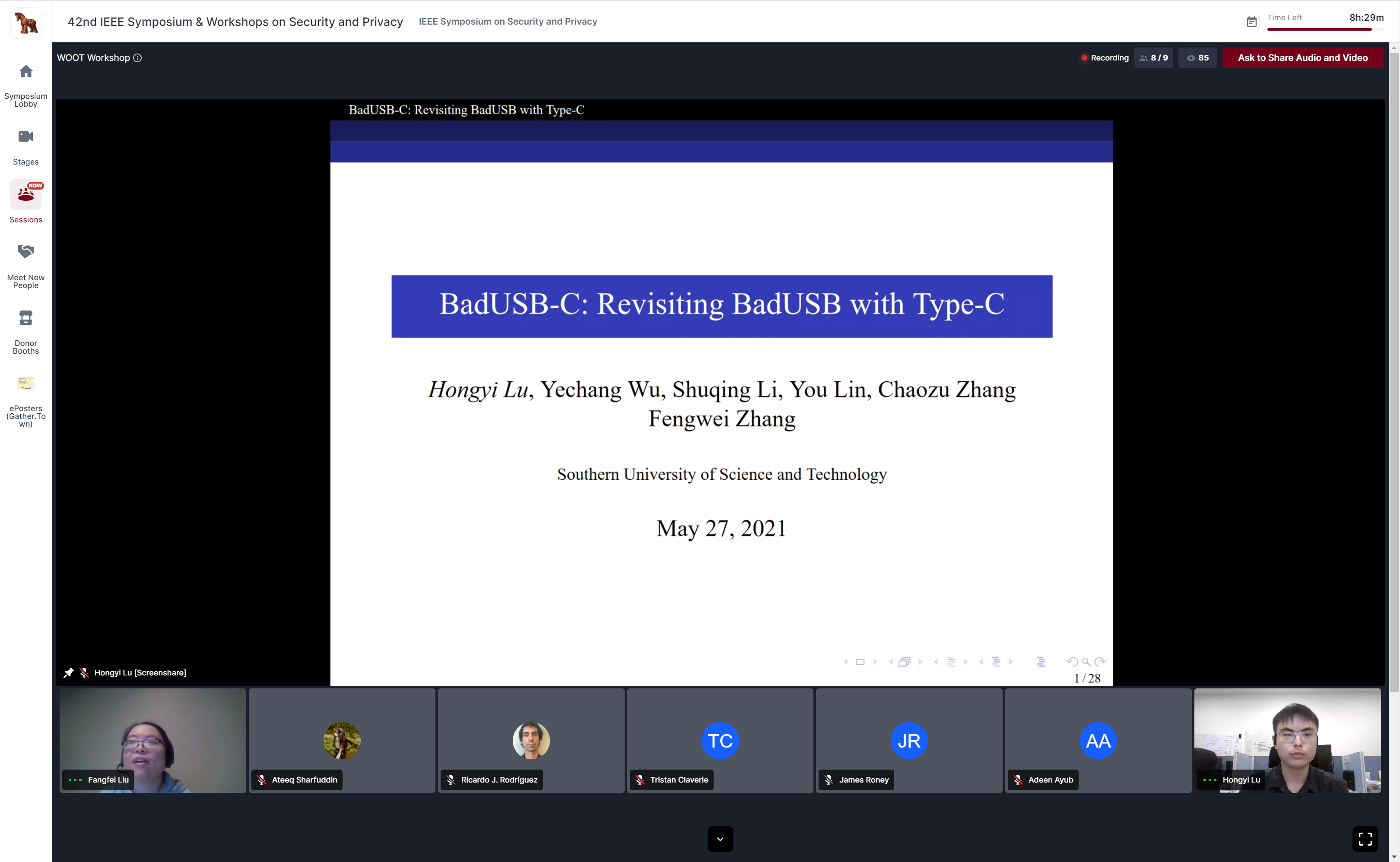

5月27日,第15届进攻技术研讨会(15th Workshop On Offensive Technologies)于线上举行,南方科技大学五位大四本科生在该会议上进行关于USBType-C协议漏洞的报告。

进攻技术研讨会自2007年起,与计算机领域顶级学术会议USENIXSecurity与IEEES&P联合举办,由USENIX与IEEE协会赞助。作为信息安全领域进攻方向的研讨会,每年都会吸引大量的研究者与工业界人士参加。其主要目标为为工业界、学术界与独立黑客间建立沟通与协作的桥梁。以更好地促进信息安全领域的进步。

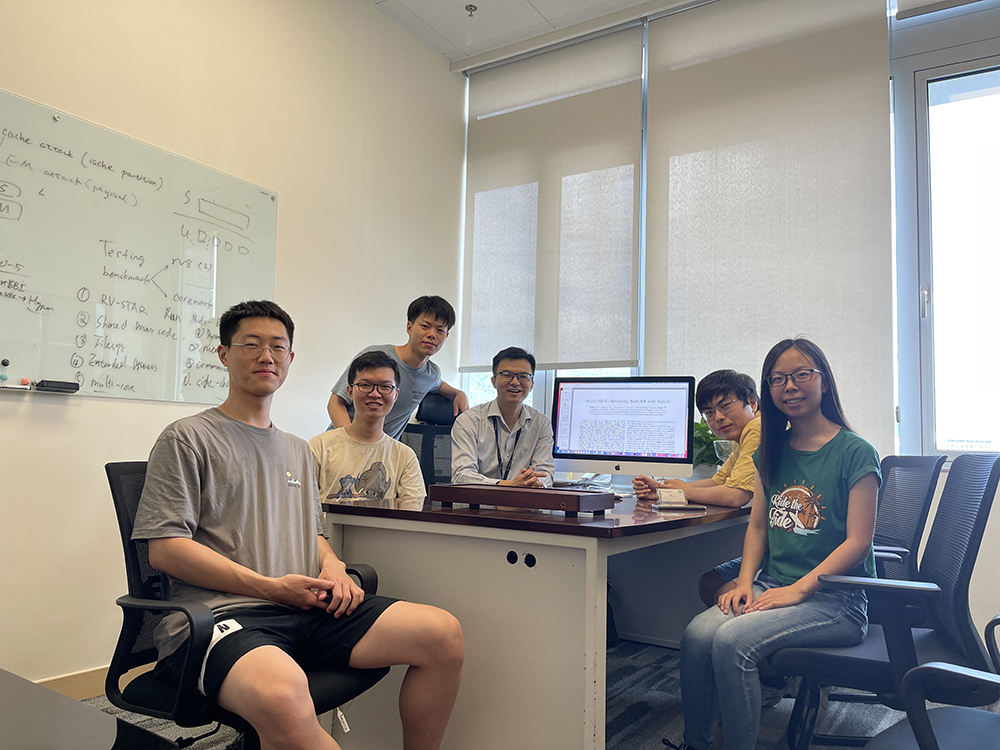

在南方科技大学的计算机本科课程 CS315 《计算机安全》上,五位大四本科生(卢弘毅,吴烨昌,李树青,林游,张超祖)在张锋巍任课老师的指导下展开对USBType-C协议安全的分析,进行针对该协议的漏洞发掘,并该成果在国际进攻技术研讨会上进行报告。

图:张锋巍老师和五位学生

项目主要借助USBType-C的接口的新功能,视频信号传输来增强之前的一个被称作BadUSB的攻击。在之前BadUSB的攻击中,其最大的缺陷是只能进行键盘的模拟来注入命令执行,但是缺乏一个反馈通道(Feedback Channel),即攻击者是无法知道目前客户端的状态的,但在USB 3.1 中,引入了一个被称作 DisplayPortOverUSB-C的特性,允许视频流在USB协议中传输。小组在注意到这一点之后,就开始着手进行该项目。

项目小组最后制作了一个BadUSB-C的原型,并且把它制成了一个类似于充电宝的形状。一旦被受害者接入他们的手机,BadUSB-C可以窃取大量的用户信息,成功实现了攻击。

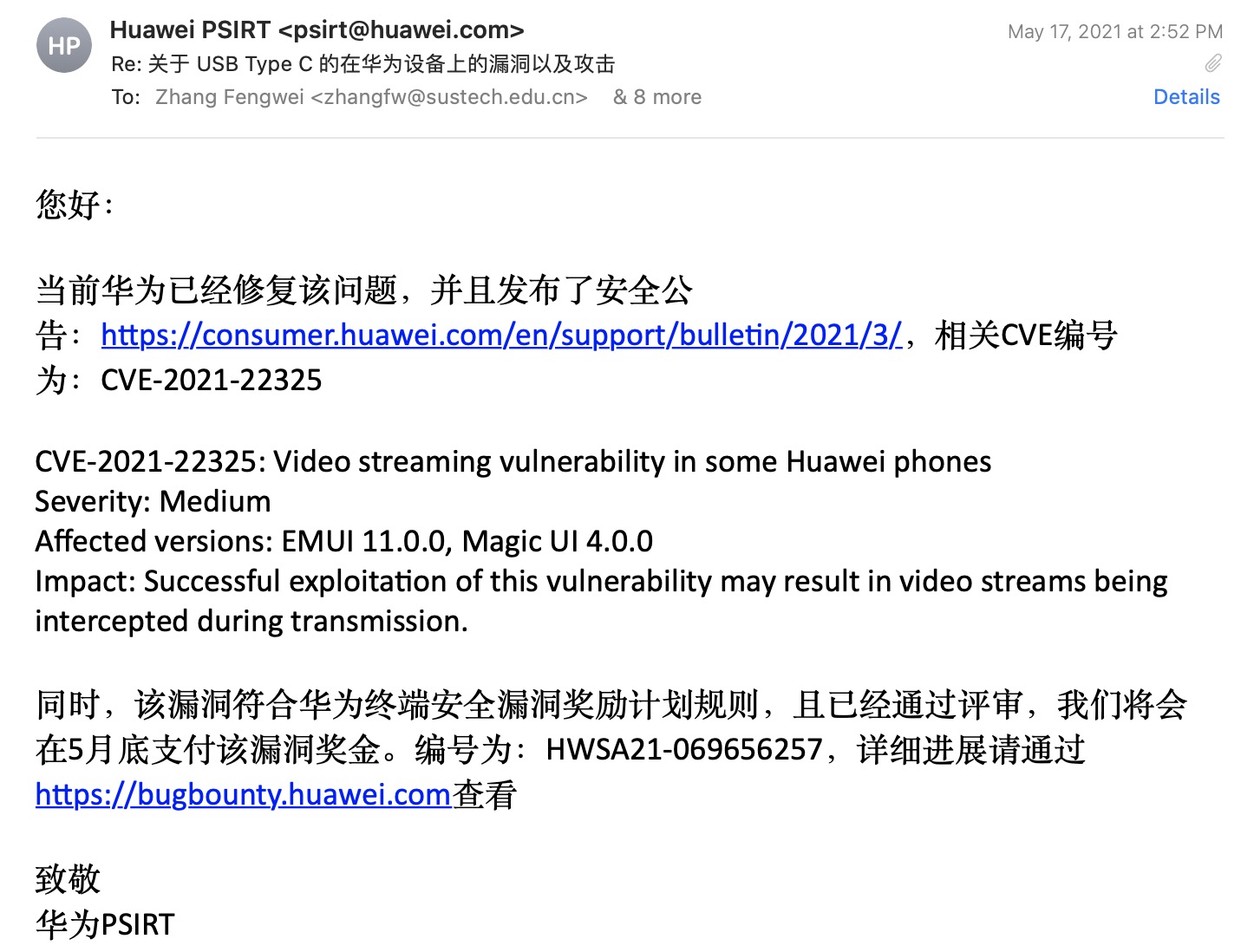

这种类型的漏洞在共享充电宝兴起的当下实际上是十分危险的,他们在完成论文的同时,就联系了华为应急响应中心(PSIRT)来进行负责任的披露,并且该漏洞已获批漏洞编号CVE-2021-22325。在发现该漏洞的同时,该小组成员也向华为反馈了相关漏洞的信息并积极协助修复,目前该漏洞已被华为修复,同时,该漏洞也评审通过了华为终端安全漏洞奖励计划。